Internet

Internet es un conjunto descentralizado de

redes de comunicación interconectadas que utilizan la familia de

protocolos TCP/IP, garantizando que las redes físicas

heterogéneas que la componen funcionen como una red lógica única, de alcance mundial. Sus orígenes se remontan a

1969, cuando se estableció la primera conexión de computadoras, conocida como

ARPANET, entre tres universidades en

California y una en

Utah,

Estados Unidos.

Uno de los servicios que más éxito ha tenido en Internet ha sido la

World Wide Web (WWW, o "la Web"), hasta tal punto que es habitual la confusión entre ambos términos. La WWW es un conjunto de protocolos que permite, de forma sencilla, la consulta remota de archivos de

hipertexto. Ésta fue un desarrollo posterior (

1990) y utiliza Internet como

medio de transmisión.

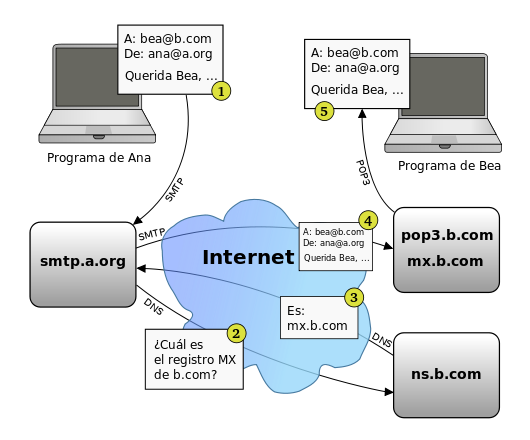

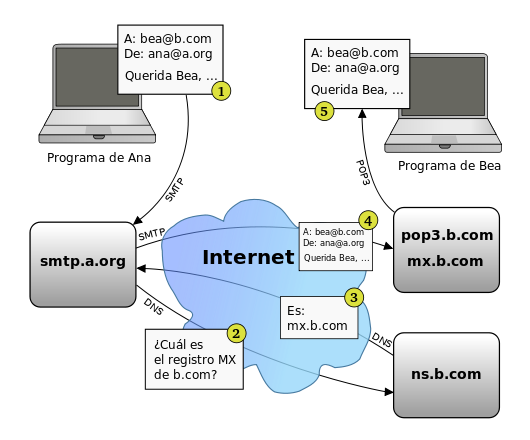

Existen, por tanto, muchos otros servicios y protocolos en Internet, aparte de la Web: el envío de

correo electrónico (

SMTP), la transmisión de archivos (

FTP y

P2P), las

conversaciones en línea (

IRC), la

mensajería instantánea y presencia, la transmisión de contenido y comunicación multimedia -

telefonía (

VoIP),

televisión (

IPTV)-, los

boletines electrónicos (

NNTP), el

acceso remoto a otros dispositivos (

SSH y

Telnet) o los

juegos en línea.

4 5 3

El

género de la palabra Internet es ambiguo, según el

Diccionario de la lengua española de la

Real Academia Española.

Esquema lógico de ARPANet.

Sus orígenes se remontan a la

década de 1960, dentro de ARPA (hoy

DARPA), como respuesta a la necesidad de esta organización de buscar mejores maneras de usar los computadores de ese entonces, pero enfrentados al problema de que los principales investigadores y laboratorios deseaban tener sus propios computadores, lo que no sólo era más costoso, sino que provocaba una duplicación de esfuerzos y recursos.

8 Así nace ARPANet (Advanced Research Projects Agency Network o Red de la Agencia para los Proyectos de Investigación Avanzada de los Estados Unidos), que nos legó el trazado de una red inicial de comunicaciones de alta velocidad a la cual fueron integrándose otras instituciones gubernamentales y redes académicas durante los años 70.

9 10 11

Investigadores, científicos, profesores y estudiantes se beneficiaron de la comunicación con otras instituciones y colegas en su rama, así como de la posibilidad de consultar la información disponible en otros centros académicos y de investigación. De igual manera, disfrutaron de la nueva habilidad para publicar y hacer disponible a otros la información generada en sus actividades.

12 13

En el mes de julio de

1961 Leonard Kleinrock publicó desde el MIT el primer documento sobre la teoría de conmutación de paquetes. Kleinrock convenció a

Lawrence Roberts de la factibilidad teórica de las comunicaciones vía paquetes en lugar de circuitos, lo cual resultó ser un gran avance en el camino hacia el trabajo informático en red. El otro paso fundamental fue hacer dialogar a los ordenadores entre sí. Para explorar este terreno, en

1965, Roberts conectó una computadora TX2 en Massachusetts con un Q-32 en California a través de una línea telefónica conmutada de baja velocidad, creando así la primera (aunque reducida) red de computadoras de área amplia jamás construida.

14 15 16

1969: La primera red interconectada nace el

21 de noviembre de

1969, cuando se crea el primer enlace entre las universidades de UCLA y Stanford por medio de la línea telefónica conmutada, y gracias a los trabajos y estudios anteriores de varios científicos y organizaciones desde

1959 (ver:

Arpanet). El

mito de que ARPANET, la primera red, se construyó simplemente para sobrevivir a ataques nucleares sigue siendo muy popular. Sin embargo, este no fue el único motivo. Si bien es cierto que ARPANET fue diseñada para sobrevivir a fallos en la red, la verdadera razón para ello era que los nodos de conmutación eran poco fiables, tal y como se atestigua en la siguiente cita:

A raíz de un estudio de RAND, se extendió el falso rumor de que ARPANET fue diseñada para resistir un ataque nuclear. Esto nunca fue cierto, solamente un estudio de RAND, no relacionado con ARPANET, consideraba la guerra nuclear en la transmisión segura de comunicaciones de voz. Sin embargo, trabajos posteriores enfatizaron la robustez y capacidad de supervivencia de grandes porciones de las redes subyacentes. (

Internet Society, A Brief History of the Internet)

1972: Se realizó la Primera demostración pública de

ARPANET, una nueva red de comunicaciones financiada por la

DARPA que funcionaba de forma distribuida sobre la

red telefónica conmutada. El éxito de ésta nueva arquitectura sirvió para que, en

1973, la

DARPA iniciara un programa de investigación sobre posibles técnicas para interconectar redes (orientadas al tráfico de paquetes) de distintas clases. Para este fin, desarrollaron nuevos

protocolos de comunicaciones que permitiesen este intercambio de información de forma "transparente" para las computadoras conectadas. De la filosofía del proyecto surgió el nombre de "Internet", que se aplicó al sistema de redes interconectadas mediante los protocolos

TCP e IP.

17

1983: El

1 de enero, ARPANET cambió el protocolo

NCP por TCP/IP. Ese mismo año, se creó el

IAB con el fin de estandarizar el protocolo TCP/IP y de proporcionar recursos de investigación a Internet. Por otra parte, se centró la función de asignación de identificadores en la

IANA que, más tarde, delegó parte de sus funciones en el

Internet registry que, a su vez, proporciona servicios a los

DNS.

18 19

1986: La

NSF comenzó el desarrollo de

NSFNET que se convirtió en la principal

Red en árbol de Internet, complementada después con las redes NSINET y ESNET, todas ellas en Estados Unidos. Paralelamente, otras redes troncales en

Europa, tanto públicas como comerciales, junto con las americanas formaban el esqueleto básico ("backbone") de Internet.

20 21

1989: Con la integración de los protocolos

OSI en la arquitectura de Internet, se inició la tendencia actual de permitir no sólo la interconexión de redes de estructuras dispares, sino también la de facilitar el uso de distintos protocolos de comunicaciones.

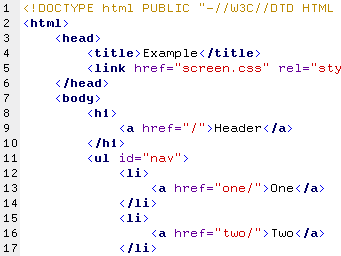

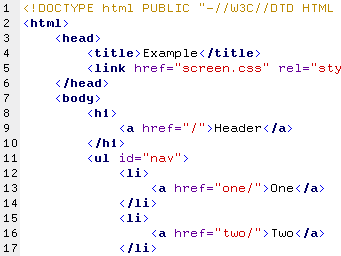

En 1990 el

CERN crea el código HTML y con él el primer cliente World Wide Web. En la imagen el código HTML con sintaxis coloreada.

En el

CERN de

Ginebra, un grupo de físicos encabezado por

Tim Berners-Lee creó el lenguaje

HTML, basado en el

SGML. En

1990 el mismo equipo construyó el primer cliente

Web, llamado WorldWideWeb (WWW), y el primer servidor web

A inicios de los 90, con la introducción de nuevas facilidades de interconexión y herramientas gráficas simples para el uso de la red, se inició el auge que actualmente le conocemos al Internet. Este crecimiento masivo trajo consigo el surgimiento de un nuevo perfil de usuarios, en su mayoría de personas comunes no ligadas a los sectores académicos, científicos y gubernamentales.

Esto ponía en cuestionamiento la subvención del gobierno estadounidense al sostenimiento y la administración de la red, así como la prohibición existente al uso comercial del Internet. Los hechos se sucedieron rápidamente y para 1993 ya se había levantado la prohibición al uso comercial del Internet y definido la transición hacia un modelo de administración no gubernamental que permitiese, a su vez, la integración de redes y proveedores de acceso privados.

2006: El

3 de enero, Internet alcanzó los mil cien millones de usuarios. Se prevé que en diez años, la cantidad de navegantes de la Red aumentará a 2000 millones.

El resultado de todo esto es lo que experimentamos hoy en día: la transformación de lo que fue una enorme red de comunicaciones para uso gubernamental, planificada y construida con fondos estatales, que ha evolucionado en una miríada de redes privadas interconectadas entre sí. Actualmente la red experimenta cada día la integración de nuevas redes y usuarios, extendiendo su amplitud y dominio, al tiempo que surgen nuevos mercados, tecnologías, instituciones y empresas que aprovechan este nuevo medio, cuyo potencial apenas comenzamos a descubrir.

Tecnología de Internet

Protocolo

Grafica del Usuario comun.

Paquetes de Internet de varios provedores.

Los proveedores de servicios de Internet conectar a los clientes (pensado en el "fondo" de la jerarquía de enrutamiento) a los clientes de otros ISPs. En el "top" de la jerarquía de enrutamiento son una decena de redes de nivel 1, las grandes empresas de telecomunicaciones que intercambiar tráfico directamente "a través" a todas las otras redes de nivel 1 a través de acuerdos de interconexión pendientes de pago. Nivel 2 redes de compra de tránsito a Interne

File Transfer Protocol

File Transfer Protocol

(FTP)

Familia

Familia de protocolos de Internet

Función protocolo de transferencia de archivos

Puertos 20/TCP DATA Port

21/TCP Control Port

Ubicación en la pila de protocolos

Aplicación FTP

Transporte TCP

Red IP

Estándares

FTP:

RFC 959 (

1985)

Extensiones de FTP para IPv6 y NATs:

RFC 2428 (

1998)

FTP (

siglas en

inglés de File Transfer Protocol, 'Protocolo de Transferencia de Archivos') en informática, es un

protocolo de red para la

transferencia de archivos entre sistemas conectados a una red

TCP (Transmission Control Protocol), basado en la arquitectura

cliente-servidor. Desde un equipo cliente se puede conectar a un servidor para descargar archivos desde él o para enviarle archivos, independientemente del sistema operativo utilizado en cada equipo.

El servicio FTP es ofrecido por la capa de aplicación del modelo de capas de red

TCP/IP al usuario, utilizando normalmente el

puerto de red 20 y el 21. Un problema básico de FTP es que está pensado para ofrecer la máxima velocidad en la conexión, pero no la máxima seguridad, ya que todo el intercambio de información, desde el login y password del usuario en el servidor hasta la transferencia de cualquier archivo, se realiza en

texto plano sin ningún tipo de cifrado, con lo que un posible atacante puede capturar este tráfico, acceder al servidor y/o apropiarse de los archivos transferidos.

Para solucionar este problema son de gran utilidad aplicaciones como

scp y sftp, incluidas en el paquete

SSH, que permiten transferir archivos pero

cifrando todo el tráfico.

Índice [

mostrar]

El Modelo FTP[

editar ·

editar fuente]

El siguiente modelo representa el diagrama de un servicio FTP.

En el modelo, el intérprete de protocolo (IP) de usuario inicia la conexión de control en el

puerto 21. Las órdenes FTP estándar las genera el IP de usuario y se transmiten al proceso servidor a través de la conexión de control. Las respuestas estándar se envían desde la IP del servidor la IP de usuario por la conexión de control como respuesta a las órdenes.

Estas órdenes FTP especifican parámetros para la conexión de datos (puerto de datos, modo de transferencia, tipo de representación y estructura) y la naturaleza de la operación sobre el

sistema de archivos (almacenar, recuperar, añadir, borrar, etc.). El proceso de transferencia de datos (DTP) de usuario u otro proceso en su lugar, debe esperar a que el servidor inicie la conexión al puerto de datos especificado (puerto 20 en modo activo o estándar) y transferir los datos en función de los parámetros que se hayan especificado.

Vemos también en el diagrama que la comunicación entre

cliente y

servidor es independiente del sistema de archivos utilizado en cada

computadora, de manera que no importa que sus sistemas operativos sean distintos, porque las entidades que se comunican entre sí son los PI y los DTP, que usan el mismo protocolo estandarizado: el FTP.

También hay que destacar que la conexión de datos es bidireccional, es decir, se puede usar simultáneamente para enviar y para recibir, y no tiene por qué existir todo el tiempo que dura la conexión FTP. Pero tenía en sus comienzos un problema, y era la localización de los servidores en la red. Es decir, el usuario que quería descargar algún archivo mediante FTP debía conocer en qué máquina estaba ubicado. La única herramienta de búsqueda de información que existía era Gopher, con todas sus limitaciones.

Primer buscador de información[

editar ·

editar fuente]

Gopher significa 'lanzarse sobre' la información. Es un servicio cuyo objetivo es la localización de archivos a partir de su título. Consiste en un conjunto de menús de recursos ubicados en diferentes máquinas que están intercomunicadas. Cada máquina sirve una área de información, pero su organización interna permite que todas ellas funcionen como si se tratase de una sola máquina. El usuario navega a través de estos menús hasta localizar la información buscada, y desconoce exactamente de qué máquina está descargando dicha información. Con la llegada de Internet, los potentes motores de búsqueda (Google) dejaron el servicio Gopher, y la localización de los servidores FTP dejó de ser un problema. En la actualidad, cuando el usuario se descarga un archivo a partir de un enlace de una página web no llega ni a saber que lo está haciendo desde un servidor FTP. El servicio FTP ha evolucionado a lo largo del tiempo y hoy día es muy utilizado en Internet, en redes corporativas, Intranets, etc. Soportado por cualquier sistema operativo, existe gran cantidad de software basado en el protocolo FTP.

Servidor FTP[

editar ·

editar fuente]

Un servidor FTP es un programa especial que se ejecuta en un equipo servidor normalmente conectado a Internet (aunque puede estar conectado a otros tipos de redes,

LAN,

MAN, etc.). Su función es permitir el intercambio de datos entre diferentes servidores/ordenadores.

Por lo general, los programas servidores FTP no suelen encontrarse en los ordenadores personales, por lo que un usuario normalmente utilizará el FTP para conectarse remotamente a uno y así intercambiar información con él.

Las aplicaciones más comunes de los servidores FTP suelen ser el

alojamiento web, en el que sus clientes utilizan el servicio para subir sus páginas web y sus archivos correspondientes; o como servidor de backup (copia de seguridad) de los archivos importantes que pueda tener una empresa. Para ello, existen protocolos de comunicación FTP para que los datos se transmitan cifrados, como el

SFTP (Secure File Transfer Protocol).

Cliente FTP[

editar ·

editar fuente]

Cuando un navegador no está equipado con la función FTP, o si se quiere cargar archivos en un ordenador remoto, se necesitará utilizar un programa cliente FTP. Un cliente FTP es un programa que se instala en el ordenador del usuario, y que emplea el protocolo FTP para conectarse a un servidor FTP y transferir archivos, ya sea para descargarlos o para subirlos.

Para utilizar un cliente FTP, se necesita conocer el nombre del archivo, el ordenador en que reside (servidor, en el caso de descarga de archivos), el ordenador al que se quiere transferir el archivo (en caso de querer subirlo nosotros al servidor), y la carpeta en la que se encuentra.

Algunos clientes de FTP básicos en modo consola vienen integrados en los

sistemas operativos, incluyendo

Microsoft Windows,

DOS,

GNU/Linux y

Unix. Sin embargo, hay disponibles clientes con opciones añadidas e interfaz gráfica. Aunque muchos navegadores tienen ya integrado FTP, es más confiable a la hora de conectarse con servidores FTP no anónimos utilizar un programa cliente.

Acceso anónimo[

editar ·

editar fuente]

Los servidores FTP anónimos ofrecen sus servicios libremente a todos los usuarios, permiten acceder a sus archivos sin necesidad de tener un 'USER ID' o una cuenta de usuario. Es la manera más cómoda fuera del servicio web de permitir que todo el mundo tenga acceso a cierta información sin que para ello el administrador de un sistema tenga que crear una cuenta para cada usuario.

Si un servidor posee servicio 'FTP anonymous' solamente con teclear la palabra «anonymous», cuando pregunte por tu usuario tendrás acceso a ese sistema. No se necesita ninguna contraseña preestablecida, aunque tendrás que introducir una sólo para ese momento, normalmente se suele utilizar la dirección de correo electrónico propia.

Solamente con eso se consigue acceso a los archivos del FTP, aunque con menos privilegios que un usuario normal. Normalmente solo podrás leer y copiar los archivos que sean públicos, así indicados por el administrador del servidor al que nos queramos conectar.

Normalmente, se utiliza un servidor FTP anónimo para depositar grandes archivos que no tienen utilidad si no son transferidos a la máquina del usuario, como por ejemplo programas, y se reservan los servidores de páginas web (HTTP) para almacenar información textual destinada a la lectura en línea.

Acceso de usuario[

editar ·

editar fuente]

Si se desea tener privilegios de acceso a cualquier parte del sistema de archivos del servidor FTP, de modificación de archivos existentes, y de posibilidad de subir nuestros propios archivos, generalmente se suele realizar mediante una cuenta de usuario. En el servidor se guarda la información de las distintas cuentas de usuario que pueden acceder a él, de manera que para iniciar una sesión FTP debemos introducir una

autentificación (en

inglés: login) y una

contraseña (en inglés: password) que nos identifica unívocamente.

Cliente FTP basado en Web[

editar ·

editar fuente]

Un «cliente FTP basado en Web» no es más que un cliente FTP al cual podemos acceder a través de nuestro navegador web sin necesidad de tener otra aplicación para ello. El usuario accede a un servidor web (HTTP) que lista los contenidos de un servidor FTP. El usuario se conecta mediante HTTP a un servidor web, y el servidor web se conecta mediante FTP al servidor FTP. El servidor web actúa de intermediario haciendo pasar la información desde el servidor FTP en los puertos 20 y 21 hacia el puerto 80 HTTP que ve el usuario.

Siempre hay momentos en que nos encontramos fuera de casa, no llevamos el ordenador portátil encima y necesitamos realizar alguna tarea urgente desde un ordenador de acceso público, de un amigo, del trabajo, la universidad, etc. Lo más común es que no estén instaladas las aplicaciones que necesitamos y en muchos casos hasta carecemos de los permisos necesarios para realizar su instalación. Otras veces estamos detrás de un proxy o cortafuegos que no nos permite acceder a servidores FTP externos.

Al disponer de un cliente FTP basado en Web podemos acceder al servidor FTP remoto como si estuviéramos realizando cualquier otro tipo de navegación web. A través de un cliente FTP basado en Web podrás, crear, copiar, renombrar y eliminar archivos y directorios. Cambiar permisos, editar, ver, subir y descargar archivos, así como cualquier otra función del protocolo FTP que el servidor FTP remoto permita.

Acceso de invitado[

editar ·

editar fuente]

El acceso sin restricciones al servidor que proporcionan las cuentas de usuario implica problemas de seguridad, lo que ha dado lugar a un tercer tipo de acceso FTP denominado invitado (guest), que se puede contemplar como una mezcla de los dos anteriores.

La idea de este mecanismo es la siguiente: se trata de permitir que cada usuario conecte a la máquina mediante su login y su password, pero evitando que tenga acceso a partes del sistema de archivos que no necesita para realizar su trabajo, de esta forma accederá a un entorno restringido, algo muy similar a lo que sucede en los accesos anónimos, pero con más privilegios.

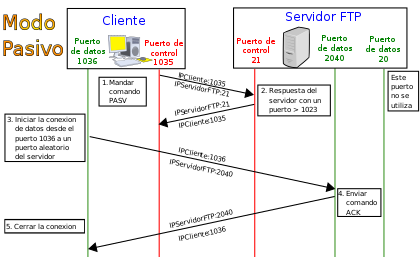

Modos de conexión del cliente FTP[

editar ·

editar fuente]

FTP admite dos modos de conexión del cliente. Estos modos se denominan activo (o Estándar, o PORT, debido a que el cliente envía comandos tipo PORT al servidor por el canal de control al establecer la conexión) y pasivo (o PASV, porque en este caso envía comandos tipo PASV). Tanto en el modo Activo como en el modo Pasivo, el cliente establece una conexión con el servidor mediante el puerto 21, que establece el canal de control.

Modo activo[

editar ·

editar fuente]

Modo activo.

En modo Activo, el servidor siempre crea el canal de datos en su puerto 20, mientras que en el lado del cliente el canal de datos se asocia a un puerto aleatorio mayor que el 1024. Para ello, el cliente manda un comando PORT al servidor por el canal de control indicándole ese número de puerto, de manera que el servidor pueda abrirle una conexión de datos por donde se transferirán los archivos y los listados, en el puerto especificado.

Lo anterior tiene un grave problema de seguridad, y es que la máquina cliente debe estar dispuesta a aceptar cualquier conexión de entrada en un puerto superior al 1024, con los problemas que ello implica si tenemos el equipo conectado a una red insegura como Internet. De hecho, los

cortafuegos que se instalen en el equipo para evitar ataques seguramente rechazarán esas conexiones aleatorias. Para solucionar esto se desarrolló el modo pasivo.

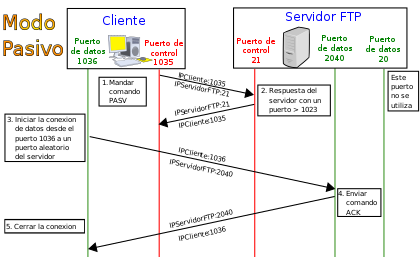

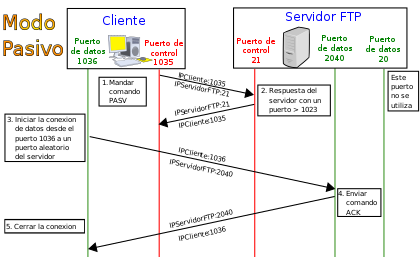

Modo pasivo[

editar ·

editar fuente]

Modo pasivo.

Cuando el cliente envía un comando PASV sobre el canal de control, el servidor FTP le indica por el canal de control, el puerto (mayor a 1023 del servidor. Ejemplo:2040) al que debe conectarse el cliente. El cliente inicia una conexión desde el puerto siguiente al puerto de control (Ejemplo: 1036) hacia el puerto del servidor especificado anteriormente (Ejemplo: 2040).

1

Antes de cada nueva transferencia tanto en el modo Activo como en el Pasivo, el cliente debe enviar otra vez un comando de control (PORT o PASV, según el modo en el que haya conectado), y el servidor recibirá esa conexión de datos en un nuevo puerto aleatorio (si está en modo pasivo) o por el puerto 20 (si está en modo activo). En el protocolo FTP existen 2 tipos de transferencia en ASCII y en binarios.

Tipos de transferencia de archivos en FTP[

editar ·

editar fuente]

Es importante conocer cómo debemos transportar un archivo a lo largo de la red. Si no utilizamos las opciones adecuadas podemos destruir la información del archivo. Por eso, al ejecutar la aplicación FTP, debemos acordarnos de utilizar uno de estos comandos (o poner la correspondiente opción en un programa con interfaz gráfica):

Tipo ASCII

Adecuado para transferir archivos que sólo contengan caracteres imprimibles (archivos ASCII, no archivos resultantes de un procesador de texto), por ejemplo páginas HTML, pero no las imágenes que puedan contener.

Tipo Binario

Este tipo es usado cuando se trata de archivos comprimidos, ejecutables para PC, imágenes, archivos de audio...

Ejemplos de cómo transferir algunos tipos de archivo dependiendo de su extensión:

Extensión de archivoTipo de transferencia

txt (texto) ascii

html (página WEB) ascii

doc (documento) binario

ps (poscript) ascii

hqx (comprimido) ascii

Z (comprimido) binario

ZIP (comprimido) binario

ZOO (comprimido) binario

Sit (comprimido) binario

pit (comprimido) binario

shar (comprimido) binario

uu (comprimido) binario

ARC (comprimido) binario

tar (empaquetado) binario

para llegar a por lo menos algunas partes de la Internet mundial, aunque también pueden participar en la interconexión no remunerado (sobre todo para los socios locales de un tamaño similar). ISP puede utilizar un solo "aguas arriba" proveedor de conectividad, o utilizar multihoming para proporcionar protección contra los problemas con los enlaces individuales. Puntos de intercambio Internet crear conexiones físicas entre múltiples ISPs, a menudo alojados en edificios de propiedad de terceras partes independientes.

Los ordenadores y routers utilizan las tablas de enrutamiento para dirigir los paquetes IP entre las máquinas conectadas localmente. Las tablas pueden ser construidos de forma manual o automáticamente a través de DHCP para un equipo individual o un protocolo de enrutamiento para los routers de sí mismos. En un solo homed situaciones, una ruta por defecto por lo general apunta hacia "arriba" hacia un ISP proporciona el transporte. De más alto nivel de los ISP utilizan el Border Gateway Protocol para solucionar rutas de acceso a un determinado rango de direcciones IP a través de las complejas conexiones de la Internet global.

Las instituciones académicas, las grandes empresas, gobiernos y otras organizaciones pueden realizar el mismo papel que los ISP, con la participación en el intercambio de tráfico y tránsito de la compra en nombre de sus redes internas de las computadoras individuales. Las redes de investigación tienden a interconectarse en subredes grandes como GEANT, GLORIAD, Internet2, y de investigación nacional del Reino Unido y la red de la educación, Janet. Estos a su vez se construyen alrededor de las redes más pequeñas (véase la lista de organizaciones académicas de redes informáticas).

No todas las redes de ordenadores están conectados a Internet. Por ejemplo, algunos clasificados los sitios web de los Estados sólo son accesibles desde redes seguras independientes.

Acceso a Internet

Esquema con las tecnologías relacionadas al Internet actual.

Los métodos comunes de acceso a Internet en los hogares incluyen dial-up, banda ancha fija (a través de cable coaxial, cables de fibra óptica o cobre), Wi-Fi, televisión vía satélite y teléfonos celulares con tecnología 3G/4G. Los lugares públicos de uso del Internet incluyen bibliotecas y cafés de internet, donde los ordenadores con conexión a Internet están disponibles. También hay puntos de acceso a Internet en muchos lugares públicos, como salas de los aeropuertos y cafeterías, en algunos casos sólo para usos de corta duración. Se utilizan varios términos, como "kiosco de Internet", "terminal de acceso público", y "teléfonos públicos Web". Muchos hoteles ahora también tienen terminales de uso público, las cuales por lo general basados en honorarios. Estos terminales son muy visitada para el uso de varios clientes, como reserva de entradas, depósito bancario, pago en línea, etc Wi-Fi ofrece acceso inalámbrico a las redes informáticas, y por lo tanto, puede hacerlo a la propia Internet. Hotspots les reconocen ese derecho incluye Wi-Fi de los cafés, donde los aspirantes a ser los usuarios necesitan para llevar a sus propios dispositivos inalámbricos, tales como un ordenador portátil o

PDA. Estos servicios pueden ser gratis para todos, gratuita para los clientes solamente, o de pago. Un punto de acceso no tiene por qué estar limitado a un lugar confinado. Un campus entero o parque, o incluso una ciudad entera puede ser activado.".

Los esfuerzos de base han dado lugar a redes inalámbricas comunitarias. Los servicios comerciales de

Wi-Fi cubren grandes áreas de la ciudad están en su lugar en

Londres,

Viena,

Toronto,

San Francisco,

Filadelfia,

Chicago y

Pittsburgh. El Internet se puede acceder desde lugares tales como un banco del parque. Aparte de Wi-Fi, se han realizado experimentos con propiedad de las redes móviles inalámbricas como Ricochet, varios servicios de alta velocidad de datos a través de redes de telefonía celular, y servicios inalámbricos fijos. De gama alta los teléfonos móviles como teléfonos inteligentes en general, cuentan con acceso a Internet a través de la red telefónica. Navegadores web como Opera están disponibles en estos teléfonos avanzados, que también puede ejecutar una amplia variedad de software de Internet. Más teléfonos móviles con acceso a Internet que los PC, aunque esto no es tan ampliamente utilizado. El proveedor de acceso a Internet y la matriz del protocolo se diferencia de los métodos utilizados para obtener en línea.

Un apagón de Internet o interrupción puede ser causada por interrupciones locales de señalización. Las interrupciones de cables de comunicaciones submarinos pueden causar apagones o desaceleraciones a grandes áreas, tales como en la interrupción submarino 2008 por cable. Los países menos desarrollados son más vulnerables debido a un pequeño número de enlaces de alta capacidad. Cables de tierra también son vulnerables, como en 2011, cuando una mujer cavando en busca de chatarra de metal cortado la mayor parte de conectividad para el país de Armenia. Internet apagones que afectan a los países casi todo se puede lograr por los gobiernos como una forma de censura en Internet, como en el bloqueo de Internet en Egipto, en el que aproximadamente el 93% de las redes no tenían acceso en 2011 en un intento por detener la movilización de protestas contra el gobierno.

En un estudio norteamericano en el año 2005, el porcentaje de hombres que utilizan Internet era muy ligeramente por encima del porcentaje de las mujeres, aunque esta diferencia se invierte en los menores de 30. Los hombres se conectan más a menudo, pasan más tiempo en línea, y son más propensos a ser usuarios de

banda ancha, mientras que las mujeres tienden a hacer mayor uso de las oportunidades de comunicación (como el

correo electrónico). Los hombres eran más propensos a utilizar el Internet para pagar sus cuentas, participar en las subastas, y para la recreación, tales como la descarga de música y videos. Hombres y mujeres tenían las mismas probabilidades de utilizar Internet para hacer compras y la banca. Los estudios más recientes indican que en 2008, las mujeres superaban en número a los hombres de manera significativa en la mayoría de los sitios de redes sociales, como Facebook y Myspace, aunque las relaciones variaban con la edad. Además, las mujeres vieron más contenido de streaming, mientras que los hombres descargaron más En cuanto a los blogs, los hombres eran más propensos al blog en el primer lugar; entre los que el blog, los hombres eran más propensos a tener un blog profesional, mientras que las mujeres eran más propensas a tener un blog personal.

Nombres de dominio

Artículo principal:

Dominio de Internet.

La

Corporación de Internet para los Nombres y los Números Asignados (ICANN) es la autoridad que coordina la asignación de identificadores únicos en Internet, incluyendo nombres de dominio, direcciones de Protocolos de Internet, números del puerto del protocolo y de parámetros. Un nombre global unificado (es decir, un sistema de nombres exclusivos para sostener cada dominio) es esencial para que Internet funcione.

El ICANN tiene su sede en

California, supervisado por una Junta Directiva Internacional con comunidades técnicas, comerciales, académicas y ONG. El

gobierno de los Estados Unidos continúa teniendo un papel privilegiado en cambios aprobados en el Domain Name System. Como Internet es una red distribuida que abarca muchas redes voluntariamente interconectadas, Internet, como tal, no tiene ningún cuerpo que lo gobierne.

Usos modernos

El Internet moderno permite una mayor flexibilidad en las horas de trabajo y la ubicación. Con el Internet se puede acceder a casi cualquier lugar,a través de dispositivos móviles de Internet. Los teléfonos móviles, tarjetas de datos, consolas de juegos portátiles y routers celulares permiten a los usuarios conectarse a Internet de forma inalámbrica. Dentro de las limitaciones impuestas por las pantallas pequeñas y otras instalaciones limitadas de estos dispositivos de bolsillo, los servicios de Internet, incluyendo correo electrónico y la web, pueden estar disponibles al público en general. Los proveedores de internet puede restringir los servicios que ofrece y las cargas de datos móviles puede ser significativamente mayor que otros métodos de acceso.

Se puede encontrar material didáctico a todos los niveles, desde preescolar hasta post-doctoral está disponible en sitios web. Los ejemplos van desde CBeebies, a través de la escuela y secundaria guías de revisión, universidades virtuales, al acceso a la gama alta de literatura académica a través de la talla de Google Académico. Para la educación a distancia, ayuda con las tareas y otras asignaciones, el auto-aprendizaje guiado, entreteniendo el tiempo libre, o simplemente buscar más información sobre un hecho interesante, nunca ha sido más fácil para la gente a acceder a la información educativa en cualquier nivel, desde cualquier lugar. El Internet en general es un importante facilitador de la educación tanto formal como informal.

El bajo costo y el intercambio casi instantáneo de las ideas, conocimientos y habilidades han hecho el trabajo colaborativo dramáticamente más fácil, con la ayuda del software de colaboración. De chat, ya sea en forma de una sala de chat IRC o del canal, a través de un sistema de mensajería instantánea, o un sitio web de redes sociales, permite a los colegas a mantenerse en contacto de una manera muy conveniente cuando se trabaja en sus computadoras durante el día. Los mensajes pueden ser intercambiados de forma más rápida y cómodamente a través del correo electrónico. Estos sistemas pueden permitir que los archivos que se intercambian, dibujos e imágenes para ser compartidas, o el contacto de voz y vídeo entre los miembros del equipo.

Sistemas de gestión de contenido permiten la colaboración a los equipos trabajar en conjuntos de documentos compartidos al mismo tiempo, sin destruir accidentalmente el trabajo del otro. Los equipos de negocio y el proyecto pueden compartir calendarios, así como documentos y otra información. Esta colaboración se produce en una amplia variedad de áreas, incluyendo la investigación científica, desarrollo de software, planificación de la conferencia, el activismo político y la escritura creativa. La colaboración social y político es cada vez más generalizada, como acceso a Internet y difusión conocimientos de informática.

La Internet permite a los usuarios de computadoras acceder remotamente a otros equipos y almacenes de información fácilmente, donde quiera que estén. Pueden hacer esto con o sin la seguridad informática, es decir, la autenticación y de cifrado, dependiendo de los requerimientos. Esto es alentador, nuevas formas de trabajo, la colaboración y la información en muchas industrias. Un contador sentado en su casa puede auditar los libros de una empresa con sede en otro país. Estas cuentas podrían haber sido creado por trabajo desde casa tenedores de libros, en otros lugares remotos, con base en la información enviada por correo electrónico a las oficinas de todo el mundo. Algunas de estas cosas eran posibles antes del uso generalizado de Internet, pero el costo de líneas privadas arrendadas se han hecho muchos de ellos no factibles en la práctica. Un empleado de oficina lejos de su escritorio, tal vez al otro lado del mundo en un viaje de negocios o de placer, pueden acceder a sus correos electrónicos, acceder a sus datos usando la computación en nube, o abrir una sesión de escritorio remoto a su PC de la oficina usando un seguro virtual Private Network (VPN) en Internet. Esto puede dar al trabajador el acceso completo a todos sus archivos normales y datos, incluyendo aplicaciones de correo electrónico y otros, mientras que fuera de la oficina. Este concepto ha sido remitido a los administradores del sistema como la pesadilla privada virtual, [36], ya que amplía el perímetro de seguridad de una red corporativa en lugares remotos y las casas de sus empleados.

Impacto social

Sitios de Internet por países.

Internet tiene un impacto profundo en el

mundo laboral, el

ocio y el

conocimiento a nivel mundial. Gracias a la web, millones de personas tienen acceso fácil e inmediato a una cantidad extensa y diversa de

información en línea. Este nuevo

medio de comunicación logró romper las barreras físicas entre regiones remotas, sin embargo el idioma continua siendo una dificultad importante. Si bien en un principio nació como un medio de comunicación unilateral destinado a las

masas, su evolución en la llamada

Web 2.0 permitió la participación de los ahora emisores-receptores, creandose así variadas y grandes plazas públicas como puntos de encuentro en el espacio digital.

Comparado a las

enciclopedias y a las

bibliotecas tradicionales, la web ha permitido una descentralización repentina y extrema de la información y de los datos. Algunas compañías e individuos han adoptado el uso de los

weblogs, que se utilizan en gran parte como diarios actualizables, ya en decadencia tras la llegada de las

plataformas sociales. La automatización de las bases de datos y la posibilidad de convertir cualquier computador en una terminal para acceder a ellas, ha traído como consecuencia la

digitalización de diversos trámites, transacciones bancarias o consultas de cualquier tipo, ahorrando costos administrativos y tiempo del usuario. Algunas organizaciones comerciales animan a su personal para incorporar sus áreas de especialización en sus sitios, con la esperanza de que impresionen a los visitantes con conocimiento experto e información libre.

30

Esto también ha permitido la creación de proyectos de colaboración mundial en la creación de software

libre y de

código abierto (

FOSS), por ejemplo: la

Free Software Foundation con sus herramientas

GNU y

licencia de contenido libre, el núcleo de sistema operativo

Linux, la

Fundación Mozilla con su navegador web

Firefox y su lector de correos

Thunderbird, la suite ofimática

Apache OpenOffice y la propia

Fundación Wikimedia.

31 32

Internet se extendió globalmente, no obstante, de manera desigual. Floreció en gran parte de los hogares y empresas de países ricos, mientras que países y sectores desfavorecidos cuentan con baja penetración y velocidad promedio de Internet. La inequidad del acceso a esta nueva tecnología se le conoce como

brecha digital, lo que repercute menores oportunidades de conocimiento, comunicación y cultura. No obstante a lo largo de las décadas se observa un crecimiento sostenido tanto en la penetración y velocidad de Internet, implementándose gradualmente en todas las naciones, como en su volumen de datos almacenados y el ancho de banda total usado en el intercambio de información por día.

Ocio

Muchos utilizan Internet para descargar música, películas y otros trabajos. Hay fuentes que cobran por su uso y otras gratuitas, usando los servidores centralizados y distribuidos, las tecnologías de

P2P. Otros utilizan la red para tener acceso a las noticias y el estado del tiempo.

La mensajería instantánea o

chat y el correo electrónico son algunos de los servicios de uso más extendido. En muchas ocasiones los proveedores de dichos servicios brindan a sus afiliados servicios adicionales como la creación de espacios y perfiles públicos en donde los internautas tienen la posibilidad de colocar en la red fotografías y comentarios personales. Se especula actualmente si tales sistemas de comunicación fomentan o restringen el contacto de persona a persona entre los seres humanos.[

cita requerida]

En tiempos más recientes han cobrado auge portales como

YouTube o

Facebook, en donde los usuarios pueden tener acceso a una gran variedad de videos sobre prácticamente cualquier tema.

La

pornografía representa buena parte del tráfico en Internet, siendo a menudo un aspecto controvertido de la red por las implicaciones morales que le acompañan. Proporciona a menudo una fuente significativa del rédito de publicidad para otros sitios. Muchos gobiernos han procurado sin éxito poner restricciones en el uso de ambas industrias en Internet.

El sistema

multijugador constituye también buena parte del ocio en Internet.

Internet y su evolución

Inicialmente Internet tenía un objetivo claro. Se navegaba en Internet para algo muy concreto: búsquedas de información, generalmente. Ahora quizás también, pero sin duda alguna hoy es más probable perderse en la red, debido al inmenso abanico de posibilidades que brinda. Hoy en día, la sensación que produce Internet es un ruido, una serie de interferencias, una explosión de ideas distintas, de personas diferentes, de pensamientos distintos de tantas posibilidades que, en ocasiones, puede resultar excesivo. El crecimiento o más bien la incorporación de tantas personas a la red hace que las calles de lo que en principio era una pequeña ciudad llamada Internet se conviertan en todo un planeta extremadamente conectado entre sí entre todos sus miembros. El hecho de que Internet haya aumentado tanto implica una mayor cantidad de relaciones virtuales entre personas. Es posible concluir que cuando una persona tenga una necesidad de conocimiento no escrito en libros, puede recurrir a una fuente más acorde a su necesidad. Como ahora esta fuente es posible en Internet. Como toda gran revolución, Internet augura una nueva era de diferentes métodos de resolución de problemas creados a partir de soluciones anteriores. Algunos sienten que Internet produce la sensación que todos han sentido sin duda alguna vez; produce la esperanza que es necesaria cuando se quiere conseguir algo. Es un despertar de intenciones que jamás antes la tecnología había logrado en la población mundial. Para algunos usuarios Internet genera una sensación de cercanía, empatía, comprensión y, a la vez, de confusión, discusión, lucha y conflictos que los mismos usuarios consideran la vida misma.

La evolución del internet radica en la migración de la versión y uso del IPv4 a IPv6. IP es un protocolo que no está orientado a la conexión y no es completamente seguro en la transmisión de los datos, lo anterior permite que las conexiones inalámbricas tengan siempre movilidad. Por otro lado, para mejorar la confiabilidad se usa el protocolo TCP. El protocolo IP, es la forma en la que se enrutan los paquetes entre las redes. Cada nodo en cada una de las redes tiene una dirección IP diferente. Para garantizar un enrutamiento correcto, IP agrega su propio encabezado a los paquetes. Este proceso se apoya en tablas de enrutamiento que son actualizadas permanentemente. En caso de que el paquete de datos sea demasiado grande, el protocolo IP lo fragmenta para poderlo transportar. La versión que se está ocupando de este protocolo es la 4, donde se tiene conectividad, pero también ciertas restricciones de espacio. Es por eso que la grandes empresas provedoras del servicio de internet migraran a la versión IPv6.

La nueva versión del protocolo IP Internet Protocol recibe el nombre de IPv6, aunque es también conocido comúnmente como IPng Internet Protocol Next Generation. IPv6 ha sido diseñado como un paso evolutivo desde IPv4, por lo que no representa un cambio radical respecto IPv4. Las características de IPv4 que trabajan correctamente se han mantenido en el nuevo protocolo, mientras que se han suprimido aquéllas que no funcionaban bien. De todos modos, los cambios que se introducen en esta nueva versión son muchos y de gran importancia debido a las bondades que ofrecen. A principios de 2010, quedaban menos del 10% de IPs sin asignar. En la semana del 3 de febrero del 2011, la IANA (Agencia Internacional de Asignación de Números de Internet, por sus siglas en inglés) entregó el último bloque de direcciones disponibles (33 millones) a la organización encargada de asignar IPs en Asia, un mercado que está en auge y no tardará en consumirlas todas. IPv4 posibilita 4,294,967,296 (232) direcciones de red diferentes, un número inadecuado para dar una dirección a cada persona del planeta, y mucho menos a cada vehículo, teléfono, PDA, etcétera. En cambio, IPv6 admite 340.282.366.920.938.463.463.374.607.431.768.211.456 (2128 o 340 sextillones de direcciones) —cerca de 6,7 × 1017 (670 milbillones) de direcciones por cada milímetro cuadrado de la superficie de La Tierra. Otra vía para la popularización del protocolo es la adopción de este por parte de instituciones. El Gobierno de los Estados Unidos ordenó el despliegue de IPv6 por todas sus agencias federales en el año 2008.

Fuente de información

En 2009, un estudio realizado en

Estados Unidos indicó que un 56% de los 3.030 adultos estadounidenses entrevistados en una encuesta online manifestó que si tuviera que escoger una sola fuente de información, elegiría Internet, mientras que un 21% preferiría la televisión y tanto los periódicos como la radio sería la opción de un 10% de los encuestados. Dicho estudio posiciona a los medios digitales en una posición privilegiada en cuanto a la búsqueda de información y refleja un aumento de la credibilidad en dichos medios.

33 34

Buscadores

Un buscador se define como el sistema informático que indexa archivos almacenados en servidores web cuando se solicita información sobre algún tema. Por medio de palabras clave, se realiza la exploración y el buscador muestra una lista de direcciones con los temas relacionados. Existen diferentes formas de clasificar los buscadores según el proceso de sondeo que realizan. La clasificación más frecuente los divide en: índices o directorios temáticos,

motores de búsqueda y metabuscadores.

Índices o directorios temáticos

Los índices o buscadores temáticos son sistemas creados con la finalidad de diseñar un catálogo por temas, definiendo la clasificación por lo que se puede considerar que los contenidos ofrecidos en estas páginas tienes ya cierto orden y calidad.

La función de este tipo de sistemas es presentar algunos de los datos de las páginas más importantes, desde el punto de vista del tema y no de lo que se contiene. Los resultados de la búsqueda de esta de estos índices pueden ser muy limitados ya que los directorios temáticos, las bases de datos de direcciones son muy pequeñas, además de que puede ser posible que el contenido de las páginas no esté completamente al día.

Motores de búsqueda

Artículo principal:

Motor de búsqueda.

Este tipo de buscadores son los de uso más común, basados en aplicaciones llamadas spiders ("arañas") o robots, que buscan la información con base en las palabras escritas, haciendo una recopilación sobre el contenido de las páginas y mostrando como resultado aquéllas que contengan la palabra o frase en alguna parte del texto.

Metabuscadores

Los metabuscadores son sistemas que localizan información en los motores de búsqueda más utilizados, realizan un análisis y seleccionan sus propios resultados. No tienen una base de datos, por lo que no almacenan páginas web y realizan una búsqueda automática en las bases de datos de otros buscadores, de los cuales toma un determinado rango de registros con los resultados más relevantes y así poder tener la información necesaria.

Trabajo

Con la aparición de Internet y de las

conexiones de alta velocidad disponibles al público, Internet ha alterado de manera significativa la manera de trabajar de algunas personas al poder hacerlo desde sus respectivos hogares. Internet ha permitido a estas personas mayor flexibilidad en términos de horarios y de localización, contrariamente a la jornada laboral tradicional, que suele ocupar la mañana y parte de la tarde, en la cual los empleados se desplazan al lugar de trabajo.

Un experto contable asentado en un país puede revisar los libros de una compañía en otro país, en un servidor situado en un tercer país que sea mantenido remotamente por los especialistas en un cuarto.

Internet y sobre todo los

blogs han dado a los trabajadores un foro en el cual expresar sus opiniones sobre sus empleos, jefes y compañeros, creando una cantidad masiva de información y de datos sobre el trabajo que está siendo recogido actualmente por el colegio de abogados de

Harvard.

Internet ha impulsado el fenómeno de la

Globalización y junto con la llamada

desmaterialización de la economía ha dado lugar al nacimiento de una

Nueva Economía caracterizada por la utilización de la red en todos los procesos de incremento de valor de la empresa

Publicidad

Artículo principal:

Publicidad en Internet.

Internet se ha convertido en el medio más fácilmente medible y de más alto crecimiento en la historia. Actualmente existen muchas empresas que obtienen dinero de la publicidad en Internet. Además, existen mucha ventajas que la publicidad interactiva ofrece tanto para el usuario como para los anunciantes.

Censura

Es extremadamente difícil, si no imposible, establecer control centralizado y global de Internet. Algunos gobiernos, de naciones tales como

Irán,

Arabia Saudita,

Corea del Norte, la

República Popular de China y

Estados Unidos restringen el que personas de sus países puedan ver ciertos contenidos de Internet, políticos y religiosos, considerados contrarios a sus criterios. La censura se hace, a veces, mediante filtros controlados por el gobierno, apoyados en leyes o motivos culturales, castigando la propagación de estos contenidos. Sin embargo, muchos usuarios de Internet pueden burlar estos filtros, pues la mayoría del contenido de Internet está disponible en todo el mundo, sin importar donde se esté, siempre y cuando se tengan la habilidad y los medios técnicos necesarios.

35

Otra posibilidad, como en el

caso de China, es que este tipo de medidas se combine con la

autocensura de las propias empresas proveedoras de servicios de Internet, serían las empresas equivalentes a Telefónicas (proveedores de servicios de Internet), para así ajustarse a las demandas del gobierno del país receptor.

36

Sin embargo algunos buscadores como

Google, han tomado la decisión de amenazar al gobierno de China con la retirada de sus servicios en dicho país si no se abole la censura en Internet. Aunque posteriormente haya negado que tomará dichas medidas

37

Para saltarse cualquier tipo de censura o

coerción en el uso de internet, se han desarrollado múltiples tecnologías y herrramientas. Entre ellas cabe resaltar por un lado las técnicas y herramientas

criptológicas y por otro lado las tecnologías encuadradas en la llamada

Darknet. La

Darknetes una colección de redes y tecnologías que persiguen la consecución de un anonimato total de los comunicantes, creando de esta forma una zona de total libertad. Aunque actualmente no se suele considerar que consigan un anonimato total, sin embargo, sí consiguen una mejora sustancial en la privacidad de los usuarios. Este tipo de redes se han usado intensamente, por ejemplo, en los sucesos de la

Primavera Árabe y en todo el entramado de

wikileaks para la publicación de información confidencial. Las tecnologías de la

Darknet están en fase de perfeccionamiento y mejora de sus prestaciones.

38

Internet en obras de ficción

Artículo principal:

Internet en la ciencia ficción.

Internet aparece muchas veces en obras de

ficción. Puede ser un elemento más de la trama, algo que se usa de forma habitual tal y como se hace en la vida real.

También hay obras donde Internet se presenta como un medio maligno que permite a

hackers sembrar el caos, alterar registros, como por ejemplo, las

películas La Red,

Live Free or Die Hard, etc. Hay otras obras donde aparece como una gran oportunidad para la

libertad de expresión (por ejemplo, la película

FAQ: Frequently Asked Questions).

Tamaño

Un estudio del año 2005 usando distintos motores de búsqueda (

Google, MSN,

Yahoo! y

Ask Jeeves) estimaba que existían 11.500 millones de páginas Web. Otro estudio del año 2008 estimaba que la cantidad había ascendido a 63.000 millones de páginas web.

Sin embargo es difícil establecer el tamaño exacto de Internet, ya que este crece continuamente y no existe una manera fiable de acceder a todo su contenido y, por consiguiente, de determinar su tamaño. Para estimar esta cantidad se usan las webs indexadas por los distintos motores de búsqueda, pero este método no abarca todas las páginas online. Utilizando este criterio Internet se puede dividir en:

Internet superficial: Incluye los servicios indexados por los motores de búsqueda.

Internet profunda: Incluye el resto de servicios no indexados como páginas en Flash, páginas protegidas por contraseña, inaccesibles para las arañas, etc. Se estima que el tamaño de la Internet profunda es varios órdenes de magnitud mayor que el de Internet superficial.

Usuarios

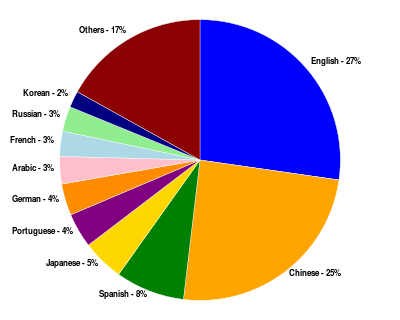

Gráfica que representa el número de usuarios de Internet.

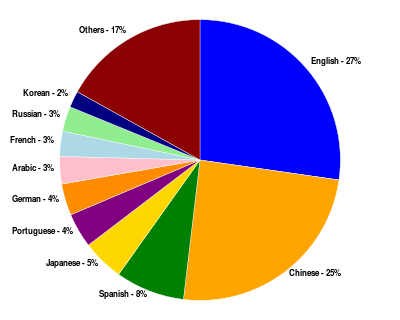

Idiomas usados en Internet.

En general el uso de Internet ha experimentado un tremendo crecimiento. De 2000 a 2009, el número de usuarios de Internet a nivel mundial aumentó 394 millones a 1858 millones. En 2010, el 22 por ciento de la población mundial tenía acceso a las computadoras con mil millones de búsquedas en Google cada día, 300 millones de usuarios de Internet leen blogs, y 2 mil millones de vídeos vistos al día en YouTube.

El idioma predominante de la comunicación en Internet ha sido inglés. Este puede ser el resultado del origen de la Internet, así como el papel de la lengua como lengua franca. Los primeros sistemas informáticos se limitaban a los personajes en el Código Estándar Americano para Intercambio de Información (ASCII), un subconjunto del alfabeto latino.

Después de inglés (27%), los idiomas más solicitados en la World Wide Web son el chino (23%), español (8%), japonés (5%), portugués y alemán (4% cada uno), árabe, francés y ruso (3% cada uno) y coreano (2%). Por regiones, el 42% de los usuarios de Internet en el mundo están en Asia, 24% en Europa, el 14% en América del Norte, el 10% en Iberoamérica y el Caribe, adoptado en conjunto, un 6% en África, 3% en el Oriente Medio y un 1% en Oceanía. Las tecnologías de la Internet se han desarrollado lo suficiente en los últimos años, especialmente en el uso de Unicode, que con buenas instalaciones están disponibles para el desarrollo y la comunicación en los idiomas más utilizados del mundo. Sin embargo, algunos problemas, tales como la visualización incorrecta de caracteres de algunos idiomas, aún permanecen.

En un estudio norteamericano en el año 2005, el porcentaje de varones que utilizan internet estaba muy ligeramente por encima del porcentaje de las mujeres, aunque esta diferencia estaba invertida en los menores de 30 años. Los hombres se conectaron más a menudo, pasan más tiempo en línea, y eran más propensos a ser usuarios de banda ancha, mientras que las mujeres tienden a hacer mayor uso de las oportunidades de comunicación, como el correo electrónico. Los hombres eran más propensos a utilizar el internet para pagar sus cuentas, participar en las subastas, y para la recreación, tales como la descarga de música y videos. Ambos sexos tenían las mismas probabilidades de utilizar internet para hacer compras y la banca. Los estudios más recientes indican que en 2008, las mujeres superaban en número a los hombres de manera significativa en la mayoría de los sitios de redes sociales, como Facebook y Myspace, aunque las relaciones variaban con la edad. Además, las mujeres vieron más contenido de streaming, mientras que los hombres descargaron más. En cuanto a los blogs, los varones eran más propensos a tener uno profesional, mientras que las mujeres eran más propensas a tener un blog personal.

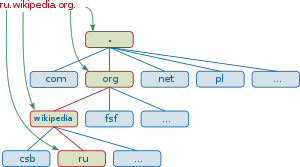

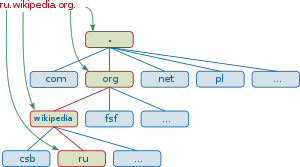

Dominio de Internet

Ilustración de los diferentes niveles de un dominio de internet.

Un dominio de Internet es una red de identificación asociada a un grupo de dispositivos o equipos conectados a la red

Internet.

El propósito principal de los nombres de dominio en Internet y del

sistema de nombres de dominio (DNS), es traducir las

direcciones IP de cada nodo activo en la red, a términos memorizables y fáciles de encontrar. Esta abstracción hace posible que cualquier servicio (de red) pueda moverse de un lugar geográfico a otro en la red Internet, aún cuando el cambio implique que tendrá una dirección IP diferente.

1

Sin la ayuda del sistema de nombres de dominio, los usuarios de Internet tendrían que acceder a cada servicio web utilizando la dirección IP del nodo (por ejemplo, sería necesario utilizar http://192.0.32.10 en vez de http://example.com). Además, reduciría el número de webs posibles, ya que actualmente es habitual que una misma dirección IP sea compartida por varios dominios.

URL frente a nombre de dominio

El siguiente ejemplo ilustra la diferencia entre una URL (Uniform Resource Locator/"Recurso de Localización Uniforme") y un nombre de dominio:

URL: http://www.ejemplo.net/index.html

Nombre de dominio de nivel superior: net

nombre de dominio: ejemplo.net

nombre de host: www.ejemplo.net

Organización del espacio de nombres

El sistema jerárquico de nombres de dominio, organizado en zonas, cada una atendida por servidores de nombre de dominio.

Dominios de nivel superior

Cuando se creó el Sistema de Nombres de Dominio en los años 80, el espacio de nombres se dividió en dos . El primero incluye los dominios, basados en los dos caracteres de identificación de cada territorio de acuerdo a las abreviaciones del ISO-3166. (Ej. *.do, *.mx) y se denomina ccTLD (Dominio de nivel superior de código de país o Country Code Top level Domain), los segundos, incluyen un grupo de siete dominios de primer nivel genéricos, (gTLD), que representan una serie de nombres y multi-organizaciones: GOB, EDU, COM, MIL, ORG, NET e INT.

Los dominios basados en ccTLD son administrados por organizaciones sin fines de lucro en cada país, delegada por la IANA y o ICANN para la administración de los dominios territoriales

El crecimiento de Internet ha implicado la creación de nuevos dominios gTLD. A mayo de 2012, existen 22 gTLD y 293 ccTLD.

Alojamiento web

El alojamiento web (en

inglés web hosting) es el servicio que provee a los

usuarios de

Internet un sistema para poder almacenar información, imágenes, vídeo, o cualquier contenido accesible vía web. Es una analogía de "hospedaje o alojamiento en hoteles o habitaciones" donde uno ocupa un lugar específico, en este caso la analogía alojamiento web o alojamiento de páginas web, se refiere al lugar que ocupa una página web,

sitio web, sistema,

correo electrónico, archivos etc. en

interneto más específicamente en un servidor que por lo general hospeda varias aplicaciones o páginas web.

Las compañías que proporcionan espacio de un

servidor a sus clientes se suelen denominar con el término en inglés web host.

El hospedaje web aunque no es necesariamente un servicio, se ha convertido en un lucrativo negocio para las compañías de internet alrededor del mundo.

Se puede definir como "un lugar para tu página web o correos electrónicos", aunque esta definición simplifica de manera conceptual el hecho de que el alojamiento web es en realidad espacio en Internet para prácticamente cualquier tipo de información, sea archivos, sistemas, correos electrónicos, videos etc.

Tipos de alojamiento web en Internet

Según las necesidades específicas de un usuario, existen diferentes tipos de alojamiento web

1 entre los cuales el usuario ha de elegir la opción acorde a sus necesidades. Entre los principales tipos de alojamiento web se encuentran:

Alojamiento gratuito

El alojamiento gratuito es extremadamente limitado cuando se lo compara con el alojamiento de pago. Estos servicios generalmente agregan publicidad en los sitios y tienen un espacio y tráfico limitado.

Alojamiento compartido

En este tipo de servicio se alojan clientes de varios

sitios en un mismo servidor, gracias a la configuración del

programa servidor web. Resulta una alternativa muy buena para pequeños y medianos clientes, es un servicio económico debido a la reducción de costos ya que al compartir un servidor con cientos miles o millones de personas o usuarios el costo se reduce drásticamente para cada uno, y tiene buen rendimiento.

Entre las desventajas de este tipo de hospedaje web hay que mencionar sobre todo el hecho de que compartir los recursos de

hardware de un servidor entre cientos o miles de usuarios disminuye notablemente el desempeño del mismo. Es muy usual también que las fallas ocasionadas por un usuario repercutan en los demás por lo que el administrador del servidor debe tener suma cautela al asignar permisos de ejecución y escritura a los usuarios. En resumen las desventajas son: disminución de los recursos del servidor, de velocidad, de desempeño, de seguridad y de estabilidad.

Alojamiento de imágenes

Este tipo de hospedaje se ofrece para guardar

imágenes en internet, la mayoría de estos servicios son gratuitos y las páginas se valen de la publicidad colocadas en su página al subir la imagen.

Alojamiento revendedor (reseller)

Este servicio de alojamiento está diseñado para grandes usuarios o personas que venden el servicio de hospedaje a otras personas. Estos paquetes cuentan con gran cantidad de espacio y de dominios disponibles para cada cuenta. Así mismo estos espacios tienen un límite de capacidad de clientes y dominios alojados y por ende exige buscar un servidor dedicado.

Servidores virtuales (VPS, Virtual Private Server)

Artículo principal:

Servidor virtual.

La empresa ofrece el control de una

computadora aparentemente no compartida, que se realiza mediante una

máquina virtual. Así se pueden administrar varios dominios de forma fácil y económica, además de elegir los programas que se ejecutan en el servidor. Por ello, es el tipo de producto recomendado para empresas de diseño y programación web.

Servidores dedicados

Un servidor dedicado es una

computadora comprada o arrendada que se utiliza para prestar servicios dedicados, generalmente relacionados con el alojamiento web y otros servicios en red. A diferencia de lo que ocurre con el alojamiento compartido, en donde los recursos de la máquina son compartidos entre un número indeterminado de clientes, en el caso de los servidores dedicados, generalmente es un sólo cliente el que dispone de todos los recursos de la máquina para los fines por los cuales haya contratado el servicio.

Los servidores dedicados pueden ser utilizados tanto para prestar servicios de alojamiento compartido como para prestar servicios de alojamiento dedicado, y pueden ser administrados por el cliente o por la empresa que los provee. El cuidado físico de la máquina y de la conectividad a Internet está generalmente a cargo de la empresa que provee el servidor. Un servidor dedicado generalmente se encuentra localizado en un

centro de datos.

Un servidor dedicado puede ser entendido como la contraparte del alojamiento web compartido, pero eso no significa que un servidor dedicado no pueda ser destinado a entregar este tipo de servicio. Este es el caso cuando, por ejemplo, una empresa dedicada al negocio del alojamiento web compra o arrienda un servidor dedicado con el objetivo de ofrecer servicios de alojamiento web a sus clientes.

Por otro lado, un servidor dedicado puede ser utilizado como una forma avanzada de alojamiento web cuando un cliente o empresa tiene requerimientos especiales de rendimiento, configuración o seguridad. En estos casos es común que una empresa arriende un servidor dedicado para autoabastecerse de los servicios que necesita disponiendo de todos los recursos de la máquina.

La principal desventaja de un servidor dedicado es el costo del servicio, el cual es muy superior al del alojamiento compartido. Esto debido principalmente al costo mensual de la máquina y la necesidad de contratar los servicios para la administración y configuración del servidor.

Hosting Administrado y No Administrado

Algunas compañías ofrecen a sus clientes mejores precios si contratan un plan de alojamiento "No Administrado" esto quiere decir que ellos se limitarán a ofrecer la conectividad, recursos, panel de control y todas las herramientas necesarias para administrar el plan contratado pero no le brindarán asistencia para los fallos, desconfiguraciones, o errores causados por la aplicación web que se este ejecutando (CMS, archivos de PHP, HTML) los cuales deben ser administrados enteramente por el webmaster del sitio web.

En el "Alojamiento Administrado" normalmente conlleva un precio más alto pero el soporte técnico incluye una cierta cantidad de incidencias / horas en el lapso de un mes o un año según el plan contratado y usted puede solicitar ayudar para remediar problemas en sus scripts, errores de ejecución u otros similares.

Colocación (housing)

Este servicio consiste básicamente en vender o alquilar un espacio físico de un

centro de datos para que el cliente coloque ahí su propia computadora. La empresa le da la corriente y la conexión a Internet, pero el servidor lo elige completamente el usuario (hasta el hardware).

Alojamiento web en la nube (cloud hosting)

Artículo principal:

Computación en la nube.

El alojamiento web en la "nube" (cloud hosting) está basado en las tecnologías más innovadoras que permiten a un gran número de máquinas actuar como un sistema conectadas a un grupo de medios de almacenamiento, tiene ventajas considerables sobre las soluciones de web hostingtradicionales tal como el uso de recursos. La seguridad de un sitio web alojado en la "nube" (cloud) está garantizada por numerosos servidores en lugar de sólo uno. La tecnología de

computación en la nube también elimina cualquier limitación física para el crecimiento en tiempo real y hace que la solución sea extremadamente flexible.

Formas de obtener

Por lo general, se distingue entre servicios de pago y servicios gratuitos.

Servicios de pago

Este tipo de obtención, por lo general viene dado por el contrato de un

proveedor de internet, el cual junto con dar conexión, entre la posibilidad de almacenamiento mediante

disco virtual o

espacio web o combinación de ambos.

Otro medio de obtención es contratando algún servicio de una empresa no dependiente de la conexión a internet, las cuales ofrecen según las capacidades de sus servidores o de su espacio. Casi siempre a la par, entregan servicios añadidos, como la ejecución de tareas automáticas o cuentas de

correo electrónico gratuitas.

Normalmente las transacciones son electrónicas, por tarjeta de crédito o por sistemas de pagos como

PayPal.

Servicios gratuitos

Este tipo de servicio viene dado por la base de ser gratuito, y sin costo alguno al suscriptor. Sin embargo, quienes usan este servicio, por lo general son páginas de bajos recursos de mantenimiento o aquellas que los dueños no poseen suficiente dinero para ser mantenida.

Como medio de financiamiento, el servidor coloca avisos de publicidad de

Adsense u otras empresas, haciendo que la página se llene de publicidad en algún punto.

Otra limitación de estas ofertas es que tiene un espacio limitado y no se puede usar como almacén de datos, ni pueden alojar páginas subversivas o de contenido adulto o no permitido.

De todas maneras, existe una amplia oferta de alojamientos gratuitos con características muy diferentes y que pueden satisfacer las necesidades de programadores que desean un lugar donde hacer pruebas o que mantienen un sitio con un número no muy elevado de visitas.

Servidores y servicios

Un alojamiento web se puede diferenciar de otro por el tipo de sistema operativo, uso de bases de datos y motor de generación de sitios web exista en él. La combinación más conocida y extendida es la del tipo

LAMP (

Linux,

Apache,

MySQL y

PHP), aunque se está comenzando a usar una combinación con

Java.

Los servicios más comunes que se pueden incluidos en un hosting son los siguientes:

Alojamiento de ficheros y acceso vía web a los ficheros para subidas, descargas, edición, borrado, etc.

Acceso a ficheros vía

FTP.

Creación de bases de datos, típicamente

MySQL en el caso de alojamientos basados en Linux y administración vía web de las basea de datos con herramientas web como

phpMyAdmin.

Cuentas de correo electrónico con dominio propio, gestión de listas de correo, acceso vía clientes de sobremesa (tipo MS Outlook, etc.) y acceso vía webmail a estas cuentas. Reenvía del correo a otras cuentas (incluso externas).

Discos duros virtuales que se pueden configurar como unidad de red en un equipo local vía protocolos como

WebDav

Copias de seguridad

Gestión de dominios y subdominios

Estadísticas de tráfico

Asistentes para la instalación rápida de paquetes software libre populares como WordPress, Joomla, etc.

Calidad de servicio y disponibilidad de un servicio de alojamiento web

En un servicio de hosting web es prácticamente imposible garantizar una disponibilidad de servicio del 100%. Por tanto, se suele indicar la disponibilidad del servicio de alojamiento como un parámetro de calidad y nivel de servicio que suele guardar una estrecha relación con el precio del mismo.

La siguiente tabla muestra la traducción de un porcentaje determinado de disponibilidad a la cantidad correspondiente de tiempo que un sistema se encontraría caído por año, mes o semana.

Disponibilidad %Tiempo caídas al añoTiempo caídas al mes*Tiempo caídas por semana

90% 36,5 días 72 horas 16,8 horas

95% 18,25 días 36 horas 8,4 horas

97% 10,96 días 21,6 horas 5,04 horas

98% 7,30 días 14,4 horas 3,36 horas

99% 3,65 días 7,20 horas 1,68 horas

99,5% 1,83 días 3,60 horas 50,4 minutos

99,8% 17,52 horas 86,23 minutos 20,16 minutos

99,9% 8,76 horas 43,2 minutos 10,1 minutos

99,95% 4,38 horas 21,56 minutos 5,04 minutos

99,99% 52,56 minutos 4,32 minutos 1,01 minutos

Dirección IP

Una dirección IP es una etiqueta numérica que identifica, de manera lógica y jerárquica, a un

interfaz (elemento de comunicación/conexión) de un dispositivo (habitualmente una

computadora) dentro de una

red que utilice el

protocolo IP (Internet Protocol), que corresponde al nivel de red del

Modelo OSI. Dicho número no se ha de confundir con la

dirección MAC, que es un identificador de 48bits para identificar de forma única la

tarjeta de red y no depende del protocolo de conexión utilizado ni de la red. La dirección IP puede cambiar muy a menudo por cambios en la red o porque el dispositivo encargado dentro de la red de asignar las direcciones IP decida asignar otra IP (por ejemplo, con el protocolo

DHCP). A esta forma de asignación de dirección IP se denomina también dirección IP dinámica (normalmente abreviado como IP dinámica).

Los sitios de Internet que por su naturaleza necesitan estar permanentemente conectados generalmente tienen una dirección IP fija (comúnmente, IP fija o IP estática). Esta no cambia con el tiempo. Los servidores de correo, DNS, FTP públicos y servidores de páginas web necesariamente deben contar con una dirección IP fija o estática, ya que de esta forma se permite su localización en la red.

Los ordenadores se conectan entre sí mediante sus respectivas direcciones IP. Sin embargo, a los seres humanos nos es más cómodo utilizar otra notación más fácil de recordar, como los

nombres de dominio; la traducción entre unos y otros se resuelve mediante los servidores de nombres de dominio

DNS, que a su vez facilita el trabajo en caso de cambio de dirección IP, ya que basta con actualizar la información en el servidor

DNS y el resto de las personas no se enterarán, ya que seguirán accediendo por el nombre de dominio.

Las direcciones IPv4 se expresan por un número binario de 32 bits, permitiendo un espacio de direcciones de hasta 4.294.967.296 (232) direcciones posibles. Las direcciones IP se pueden expresar como números de notación decimal: se dividen los 32 bits de la dirección en cuatro

octetos. El valor decimal de cada octeto está comprendido en el rango de 0 a 255 [el número binario de 8 bits más alto es 11111111 y esos bits, de derecha a izquierda, tienen valores decimales de 1, 2, 4, 8, 16, 32, 64 y 128, lo que suma 255].

En la expresión de direcciones IPv4 en decimal se separa cada octeto por un carácter único ".". Cada uno de estos octetos puede estar comprendido entre 0 y 255, salvo algunas excepciones. Los ceros iniciales, si los hubiera, se pueden obviar.

Ejemplo de representación de dirección IPv4: 10.128.001.255 o 10.128.1.255

En las primeras etapas del desarrollo del Protocolo de Internet,

1 los administradores de Internet interpretaban las direcciones IP en dos partes, los primeros 8 bits para designar la dirección de red y el resto para individualizar la computadora dentro de la red.

Este método pronto probó ser inadecuado, cuando se comenzaron a agregar nuevas redes a las ya asignadas. En 1981 el direccionamiento internet fue revisado y se introdujo la arquitectura de clases (classful network architecture).

2

En esta arquitectura hay tres clases de direcciones IP que una organización puede recibir de parte de la Internet Corporation for Assigned Names and Numbers (

ICANN): clase A, clase B y clase C.

En una red de clase A, se asigna el primer octeto para identificar la red, reservando los tres últimos octetos (24 bits) para que sean asignados a los hosts, de modo que la cantidad máxima de hosts es 224 - 2 (se excluyen la dirección reservada para broadcast (últimos octetos en 255) y de red (últimos octetos en 0)), es decir, 16.777.214 hosts.

En una red de clase B, se asignan los dos primeros octetos para identificar la red, reservando los dos octetos finales (16 bits) para que sean asignados a los hosts, de modo que la cantidad máxima de hosts es 216 - 2, o 65.534 hosts.

En una red de clase C, se asignan los tres primeros octetos para identificar la red, reservando el octeto final (8 bits) para que sea asignado a los hosts, de modo que la cantidad máxima de hosts es 28 - 2, ó 254 hosts.

ClaseRangoN° de RedesN° de Host Por Red

Máscara de RedBroadcast ID

A 1.0.0.0 - 126.255.255.255 126 16.777.214 255.0.0.0 x.255.255.255

B 128.0.0.0 - 191.255.255.255 16.384 65.534 255.255.0.0 x.x.255.255

C 192.0.0.0 - 223.255.255.255 2.097.152 254 255.255.255.0 x.x.x.255

(D) 224.0.0.0 - 239.255.255.255 histórico

(E) 240.0.0.0 - 255.255.255.255 histórico

La dirección 0.0.0.0 es reservada por la IANA para identificación local.

La dirección que tiene los bits de host iguales a cero sirve para definir la red en la que se ubica. Se denomina dirección de red.

La dirección que tiene los bits correspondientes a host iguales a 255, sirve para enviar paquetes a todos los hosts de la red en la que se ubica. Se denomina dirección de broadcast.

Las direcciones 127.x.x.x se reservan para designar la propia máquina. Se denomina dirección de bucle local o loopback.

El diseño de redes de clases (classful) sirvió durante la expansión de internet, sin embargo este diseño no era escalable y frente a una gran expansión de las redes en la década de los noventa, el sistema de espacio de direcciones de clases fue reemplazado por una arquitectura de redes sin clases

Classless Inter-Domain Routing (CIDR)

3 en el año 1993. CIDR está basada en redes de longitud de máscara de subred variable (variable-length subnet masking VLSM) que permite asignar redes de longitud de prefijo arbitrario. Permitiendo una distribución de direcciones más fina y granulada, calculando las direcciones necesarias y "desperdiciando" las mínimas posibles.

Direcciones privadas

Existen ciertas direcciones en cada clase de dirección IP que no están asignadas y que se denominan

direcciones privadas. Las direcciones privadas pueden ser utilizadas por los hosts que usan traducción de dirección de red (

NAT) para conectarse a una red pública o por los hosts que no se conectan a Internet. En una misma red no pueden existir dos direcciones iguales, pero sí se pueden repetir en dos redes privadas que no tengan conexión entre sí o que se conecten mediante el protocolo NAT. Las direcciones privadas son:

Clase A: 10.0.0.0 a 10.255.255.255 (8 bits red, 24 bits hosts).

Clase B: 172.16.0.0 a 172.31.255.255 (12 bits red, 20 bits hosts). 16 redes clase B contiguas, uso en universidades y grandes compañías.

Clase C: 192.168.0.0 a 192.168.255.255 (16 bits red, 16 bits hosts). 256 redes clase C continuas, uso de compañías medias y pequeñas además de pequeños proveedores de internet (ISP).

Muchas aplicaciones requieren conectividad dentro de una sola red, y no necesitan conectividad externa. En las redes de gran tamaño a menudo se usa TCP/IP. Por ejemplo, los bancos pueden utilizar

TCP/IP para conectar los

cajeros automáticos que no se conectan a la red pública, de manera que las direcciones privadas son ideales para estas circunstancias. Las direcciones privadas también se pueden utilizar en una red en la que no hay suficientes direcciones públicas disponibles.

Las direcciones privadas se pueden utilizar junto con un servidor de traducción de direcciones de red (NAT) para suministrar conectividad a todos los hosts de una red que tiene relativamente pocas direcciones públicas disponibles. Según lo acordado, cualquier tráfico que posea una dirección destino dentro de uno de los intervalos de direcciones privadas no se enrutará a través de Internet.

Máscara de subred

La

máscara permite distinguir los bits que identifican la

red y los que identifican el host de una dirección IP. Dada la dirección de clase A 10.2.1.2 sabemos que pertenece a la red 10.0.0.0 y el

host al que se refiere es el 2.1.2 dentro de la misma. La máscara se forma poniendo a 1 los

bitsque identifican la red y a 0 los bits que identifican el host. De esta forma una dirección de clase

A tendrá como máscara 255.0.0.0, una de clase

B 255.255.0.0 y una de clase

C 255.255.255.0. Los dispositivos de red realizan un

AND entre la dirección IP y la máscara para obtener la dirección de red a la que pertenece el host identificado por la dirección IP dada. Por ejemplo un

router necesita saber cuál es la red a la que pertenece la dirección IP del datagrama destino para poder consultar la

tabla de encaminamiento y poder enviar el